在当今数字化的世界里,网络与信息安全已成为软件开发的基石。软件安全不再是事后弥补的附加项,而是贯穿于软件生命周期每一个阶段的核心考量。本文旨在深入剖析漏洞利用与渗透测试的完整流程、关键方法,并通过案例,探讨其在安全软件开发中的核心地位。

一、核心流程:从侦察到报告

一个完整的渗透测试流程通常遵循一个结构化、伦理化的路径,确保测试活动既有效又可控。

- 规划与侦察:明确测试范围、目标及规则。通过公开渠道(如搜索引擎、社交媒体、WHOIS查询)被动收集目标系统信息,绘制网络拓扑和应用架构图。

- 漏洞扫描与分析:使用自动化工具(如Nmap, Nessus, Burp Suite)对目标进行扫描,识别已知的漏洞,如SQL注入点、跨站脚本(XSS)、配置错误等。此阶段的关键在于对扫描结果进行人工验证与分析,避免误报。

- 漏洞利用:在授权和可控环境下,尝试利用已识别的漏洞获取未授权访问或提升权限。例如,利用缓冲区溢出漏洞执行任意代码,或通过SQL注入获取数据库敏感信息。此环节深度考验测试者的技术功底与创造力。

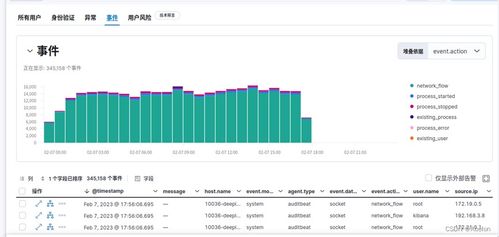

- 后渗透与权限维持:成功入侵后,探索系统内部,横向移动,窃取关键数据,并尝试建立持久化访问通道(如后门),以模拟高级持续性威胁(APT)的攻击行为,评估实际损害程度。

- 报告与修复:整理所有发现,编写详细报告,内容包括漏洞详情、风险等级、利用过程、证据截图以及具体的修复建议。这是将技术发现转化为可执行安全措施的关键一步。

二、核心方法与技术

渗透测试的方法论多样,主要包括:

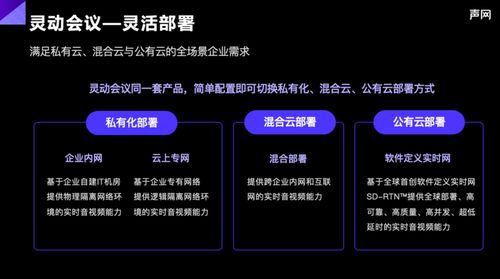

- 黑盒测试:模拟外部攻击者,在不知晓系统内部结构的情况下进行测试,侧重于外部威胁评估。

- 白盒测试:拥有系统的完整知识(如源代码、架构图),进行深入、全面的漏洞挖掘,常用于开发阶段的代码审计。

- 灰盒测试:介于两者之间,提供部分信息,模拟拥有一定权限的内部人员或通过信息泄露获取部分情报的攻击者。

关键技术领域涵盖:

- Web应用安全:聚焦OWASP Top 10风险,如注入攻击、失效的身份认证、敏感信息泄露等。

- 网络服务安全:针对操作系统、数据库、中间件等服务的漏洞进行探测与利用。

- 社会工程学:利用人的心理弱点,通过钓鱼邮件、电话欺诈等方式突破安全防线。

- 无线与移动安全:评估Wi-Fi网络、蓝牙及移动App的安全性。

三、案例剖析:一个SQL注入到全面沦陷

假设一个电子商务网站存在数字型SQL注入漏洞(id参数未过滤)。

1. 侦察发现:测试者通过扫描发现 product.php?id=1 页面响应异常。

2. 漏洞确认:提交 id=1 AND 1=1 返回正常,id=1 AND 1=2 返回异常,确认存在注入。

3. 信息获取:利用联合查询,逐步获取数据库名、表名、字段名。

4. 数据窃取:最终构造Payload,拖取用户表中的用户名、密码哈希等敏感数据。

5. 权限提升:进一步利用数据库的写权限或系统存储过程,尝试向服务器写入Webshell,获取系统控制权。

6. 横向移动:以内网跳板,探测并攻击网络中的其他服务器。

此案例清晰地展示了一个看似微小的输入验证漏洞,如何被串联利用,导致整个系统乃至内网失守。

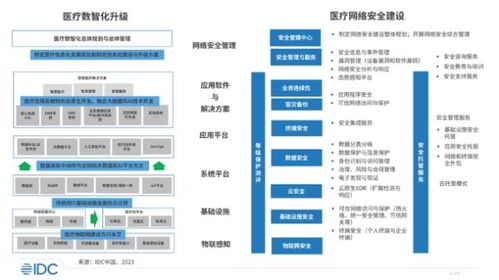

四、融入网络与信息安全软件开发

安全的软件开发(Secure SDLC)要求将安全思维前置:

- 需求与设计阶段:进行威胁建模,识别潜在安全威胁并制定缓解策略。

- 编码阶段:遵循安全编码规范,使用静态应用程序安全测试(SAST)工具进行代码审计。

- 测试阶段:将渗透测试与动态应用程序安全测试(DAST)作为常规环节,而不仅仅是上线前的“验收”。

- 部署与运维阶段:进行定期安全评估与漏洞扫描,建立应急响应机制。

渗透测试与漏洞利用研究,其终极目的并非仅仅是“攻破”,而是为了更深刻地“守护”。通过主动模拟攻击,开发者与安全团队能够以攻击者的视角审视自身系统,从而在真实的威胁到来之前,构筑起更为坚固的动态防御体系,最终实现网络与信息安全的本质目标——保障业务的持续、稳定与可信运行。